Информационная безопасность

Информация становиться одним из самых ценных активов большинства современных компаний. Результаты собственных исследований, разработанные секретные технологии и другие корпоративные ноу-хау определяют процветание бизнеса, а значит, нуждаются в такой же тщательной охране, как и технологическое оборудование или товарные запасы. Компания RCI Consulting предлагает полный комплекс проверенных средств для создания эффективной и надежной системы защиты информации на всех уровнях.

ЗАЩИТА ПЕРИМЕТРА

Обязательным компонентом грамотной организации внутренней сетевой инфраструктуры коммерческих компаний либо государственных учреждений становится продуманная система защиты сетевого периметра. Такое решение позволяет свести к минимуму воздействие вредоносного ПО из внешних сетей и является важным элементом информационной безопасности компании.

УПРАВЛЕНИЕ СИСТЕМАМИ БЕЗОПАСНОСТИ

Комплекс мер по разработке и внедрению общей системы управления информационной безопасностью (СУИБ) бизнеса либо некоммерческих организаций — это необходимая составляющая глобального менеджмента предприятия.

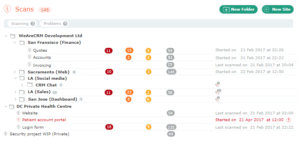

УПРАВЛЕНИЕ УЯЗВИМОСТЯМИ

Эффективная система кибербезопасности требует постоянного отслеживания и анализа слабых мест корпоративных сетей. Злоумышленники могут использовать подобные бреши для проведения атак, поэтому мониторинг наличия уязвимостей в информационных системах и их своевременное устранение становится важной задачей для защиты данных компании.

DLP

Большая часть внимания сотрудников компаний, которые отвечают за информационную безопасность, сосредоточена на предотвращении и устранении последствий атак вредоносного ПО из внешних источников. Не менее важной задачей становиться защита конфиденциальной информации организаций от несанкционированного доступа, изменения, уничтожения или утечки в следствие действий сотрудников.

ENDPOINT PROTECTION

Защита конечных точек (Endpoint Security) – клиент-серверная методология информационной безопасности, предназначенная для защиты корпоративной сети с помощью фокусирования на конечных точках, и анализа (мониторинга) соответствующих состояний, таких как сетевая активность, наличие определенного перечня программного обеспечения, соответствию правильного назначения прав доступа и аутентификации.

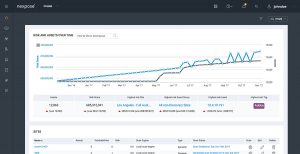

DPI

Операторам связи необходимы надежные инструменты, которые помогут наладить сетевой мониторинг интернет трафика. Такие решения позволят получить полную визуализацию сети в каждый момент времени.

MOBILE PROTECTION

Вопросы безопасной эксплуатации мобильных устройств при использовании открытых сетей актуальны не только для частных лиц, но для корпоративных пользователей. Компании и организации, поддерживающие стратегию BYOD, предоставляют сотрудникам возможность применять на работе собственные смартфоны, планшеты и аналогичную технику. Защита мобильных устройств становиться важным элементом глобальной системы информационной безопасности бизнеса и некоммерческих организаций.

WEB APPLICATION FIREWALL

Открытые веб-ресурсы вашей компании, к которым предоставляется доступ любому интернет-пользователю, нуждаются в надежной защите. Потенциальные угрозы для сайтов и других приложений часто становятся следствием скрытых уязвимостей программного кода. Хакеры легко используют подобные просчеты для получения незаконного доступа к различной информации: корпоративным данным, персональной информации клиентов либо партнеров из вашей базы. Серьезный урон бизнесу наносит взлом интернет-приложения, в результате которого злоумышленники получают доступ к серверу и действуют от имени взломанной компании.

Какие задачи решают такие системы?

Потеря ключевых данных, сбои в бизнес-процессах и схемах управления внутри компании или утечка конфиденциальной информации конкурентам часто становится причиной крупных убытков. Установка на объекте программного комплекса и подходящего оборудования обеспечит защиту от:

- действия вредоносного ПО (вирусов);

- внешних угроз: информационных атак, попыток взлома внутренней компьютерной сети компании;

- действий персонала предприятия, как преднамеренных, так и произошедших по неосторожности;

- сбоев в работе оборудования компании: поломок, выхода из строя.

При планировании системы информационной безопасности инженеры нашей компании позаботятся об удобстве персонала. Технические решения не повлияют на скорость обработки запросов клиентов и не скажутся на эффективности деятельности специалистов. Не придется повременить с внедрением системы защиты данных, чтобы обучить коллег корректному использованию. На основе детального анализа каждого конкретного предприятия разрабатывается простая схема контроля доступа к данным. Сотрудники смогут легко использовать нужную информацию для выполнения ежедневных задач.