Інформаційна безпека

Інформація стає одним з найцінніших активів більшості сучасних компаній. Результати власних досліджень, розроблені секретні технології та інші корпоративні ноу-хау визначають процвітання бізнесу, а значить, потребують такої ж ретельної охорони, як і технологічне обладнання або товарні запаси. Компанія RCI Consulting пропонує повний комплекс перевірених засобів для створення ефективної і надійної системи захисту інформації на всіх рівнях.

ЗАХИСТ ПЕРИМЕТРУ

Обов’язковим компонентом грамотної організації внутрішньої мережевої інфраструктури комерційних компаній або державних установ стає продумана система захисту мережевого периметра. Таке рішення дозволяє звести до мінімуму вплив шкідливого ПЗ із зовнішніх мереж і є важливим елементом інформаційної безпеки компанії.

УПРАВЛІННЯ СИСТЕМАМИ БЕЗПЕКИ

Комплекс заходів з розробки та впровадження загальної системи управління інформаційною безпекою (СУІБ) бізнесу або некомерційних організацій – це необхідна складова глобального менеджменту підприємства.

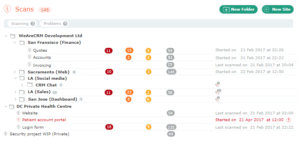

КЕРУВАННЯ ВРАЗЛИВОСТЯМИ

Ефективна система кібербезпеки вимагає постійного відстеження та аналізу слабких місць корпоративних мереж. Зловмисники можуть використовувати подібні проломи для проведення атак, тому моніторинг наявності вразливостей в інформаційних системах і їх своєчасне усунення стає важливим завданням для захисту даних компанії.

DLP

Велика частина уваги співробітників компаній, які відповідають за інформаційну безпеку, зосереджена на запобіганні та усуненні наслідків атак шкідливого ПЗ із зовнішніх джерел. Не менш важливим завданням ставати захист конфіденційної інформації організацій від несанкціонованого доступу, зміни, знищення або витоку в наслідок дій співробітників.

ENDPOINT PROTECTION

Захист кінцевих точок (Endpoint Security) – клієнт-серверна методологія інформаційної безпеки, призначена для захисту корпоративної мережі за допомогою фокусування на кінцевих точках, і аналізу (моніторингу) відповідних станів, таких як мережева активність, наявність певного переліку програмного забезпечення, відповідності правильного призначення прав доступу і аутентифікації.

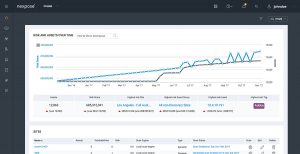

DPI

Операторам зв’язку необхідні надійні інструменти, які допоможуть налагодити мережевий моніторинг інтернет трафіку. Такі рішення дозволять отримати повну візуалізацію мережі в кожний момент часу.

MOBILE PROTECTION

Питання безпечної експлуатації мобільних пристроїв при використанні відкритих мереж є актуальними не тільки для приватних осіб, але для корпоративних користувачів. Компанії та організації, що підтримують стратегію BYOD, надають співробітникам можливість застосовувати на роботі власні смартфони, планшети і аналогічну техніку. Захист мобільних пристроїв стає важливим елементом глобальної системи інформаційної безпеки бізнесу та некомерційних організацій.

WEB APPLICATION FIREWALL

Відкриті інтернет-ресурси вашої компанії, до яких надається доступ будь-якому інтернет-користувачеві, потребують надійного захисту. Потенційні загрози для сайтів та інших програм часто стають наслідком прихованих вразливостей програмного коду. Хакери легко використовують подібні прорахунки для отримання незаконного доступу до різної інформації: корпоративних даних, персональної інформації клієнтів або партнерів з вашої бази. Серйозної шкоди бізнесу завдає злом інтернет-додатків, в результаті якого зловмисники отримують доступ до сервера і діють від імені зламаної компанії.

Які завдання вирішують такі системи?

Втрата ключових даних, збої в бізнес-процесах і схемах управління всередині компанії або витік конфіденційної інформації конкурентам часто стає причиною великих збитків. Установка на об’єкті програмного комплексу та відповідного обладнання забезпечить захист від:

- дії шкідливого ПЗ (вірусів);

- зовнішніх загроз: інформаційних атак, спроб злому внутрішньої комп’ютерної мережі компанії;

- дій персоналу підприємства, як навмисних, так і з необережності;

- збоїв в роботі обладнання компанії: поломок, виходу з ладу.

При плануванні системи інформаційної безпеки інженери нашої компанії подбають про зручність персоналу. Технічні рішення не вплинуть на швидкість обробки запитів клієнтів і не позначаться на ефективності діяльності фахівців. Не доведеться почекати з впровадженням системи захисту даних, щоб навчити колег коректному використанню. На основі детального аналізу кожного конкретного підприємства розробляється проста схема контролю доступу до даних. Співробітники зможуть легко використовувати потрібну інформацію для виконання щоденних завдань.